共计 6810 个字符,预计需要花费 18 分钟才能阅读完成。

我看网上教程大都是 vmess+ws+tls+web,还是 Nginx 作为前置代理。然后申请 cf proxy。

既然 cf 都已经作为前置代理了,还有必要再让 Nginx 作为前置代理吗?

另外我发现官方教程里已经没有 ws+tls 了,默认是 Nginx 作为前置代理。我记得论坛上有人用过 ws+tls。

对了,我还是个 nat,还得在后台配置域名转发。。。

上一篇:千兆交换机是两两之间千兆吗?

下一篇:大佬们,现在有便宜的外卡渠道嘛?

会呼吸的痛 发表于 2022-11-27 13:39

你这元老,水分十足啊

这还不算技术贴?你来回答。。。不需要 nginx,ws 用 cloudfalre 支持的端口就行了,或者直接用 80

https://developers.cloudflare.com/fundamentals/get-started/reference/network-ports/ 你这元老,水分十足啊我也在寻找方案这些很难的,别学了,跟我用鸡场多省心

/**

* ————————MJJ 友情价出 t66y_1024 论坛邀请码 ——–30 出 ———

*

*

*/

lovecan 发表于 2022-11-27 13:40

这还不算技术贴?你来回答。。。

ws+TLS,直接就能套,CF 支持的端口就行可以的,也可以直接用 wmess + ws + tsl

v2ray 用 443

然后套 CDN,

只要你愿意,都行。nginx 前置或者直接 v2ray 都行,只要是 ws+tls 就行别学了现在套 cf 不管怎么样 优 to 比速度不会有 2000

会呼吸的痛 发表于 2022-11-27 13:42

ws+TLS,直接就能套,CF 支持的端口就行

配置咋写啊?ws 和 tls 都写在 v2 里面吗?

"streamSettings": {

"network": "ws",

"security": "tls", // security 要设置为 tls 才会启用 TLS

"tlsSettings": {

"certificates": <[br /> {

"certificateFile": "/etc/v2ray/v2ray.crt", // 证书文件

"keyFile": "/etc/v2ray/v2ray.key" // 密钥文件

}

]

}

}

iiix 发表于 2022-11-27 13:47

别学了现在套 cf 不管怎么样 优 to 比速度不会有 2000

折腾 webhorizon 的 nat 呢。nat 的 ip 被抢了,不套不行。我自己的服务器速度刚刚的,根本不需要套。我套 CF 是为了自选加速,

nginx 前置为了 ws 伪装(当然 xray 可以直接 fallbacks),至于 tls,nginx 很容易,cloudflare 就更容易了

不过看你这么问,感觉是没弄清楚的样子

五岁抬头 发表于 2022-11-27 13:42

不需要 nginx,ws 用 cloudfalre 支持的端口就行了,或者直接用 80

是不是 tls 都不需要了啊。cf 到我的服务器能走 http 协议吗?

184682563 发表于 2022-11-27 13:43

nginx 前置或者直接 v2ray 都行,只要是 ws+tls 就行

v2ray 的 ws+tls 协议怎么写啊?我看官方已经没这个方案了。"streamSettings": {

"network": "ws",

"security": "tls",

"tlsSettings": {

"certificates": <[br /> {

"certificateFile": "/r.pem",

"keyFile": "/r.key"

}

]

},

"wsSettings": {

"path": "/stream"

}

}

Amanda 发表于 2022-11-27 13:52

我套 CF 是为了自选加速,

nginx 前置为了 ws 伪装(当然 xray 可以直接 fallbacks),至于 tls,nginx 很容易,clou …

怎么说呢。感觉咱们理解不一样。我的理解 https 才是为了伪装 + 加密。ws 只是为了兼容 nginx/cdn。

vmess+nginx 的 https,是 nginx 负责解第一层 tls,而且是货真价实的 https 流量。v2ray 也可以自己解 tls,不过这个就跟 nginx 相比差点意思。

你可以参考 https://guide.v2fly.org/advanced/wss_and_web.html#%E9%85%8D%E7%BD%AE

这里开始有段话。”使用 Nginx/Caddy/Apache 是因为 VPS 已经有 Nginx/Caddy/Apache 可以将 V2Ray 稍作隐藏,使用 WebSocket 是因为搭配 Nginx/Caddy/Apache 只能用 WebSocket,使用 TLS 是因为可以流量加密,看起来更像 HTTPS。“

解开 https 之后就转发给 v2ray 了,再解一层 vmess 就可以了。

184682563 发表于 2022-11-27 13:56

"streamSettings": {

"network": "ws",

"security": "tls",

多谢。跟我想的一样。官方似乎已经去掉这个方案了。我记得以前是有的。

https://guide.v2fly.org/advanced/advanced.html

但是我觉得如果 cf 前置,这个配置还是有意义的。

lovecan 发表于 2022-11-27 14:06

多谢。跟我想的一样。官方似乎已经去掉这个方案了。我记得以前是有的。

https://guide.v2fly.org/advance …

估计之前 443 TLS 很稳没什么人套 CF 了,现在大家又重新拾起来了

lovecan 发表于 2022-11-27 13:52

是不是 tls 都不需要了啊。cf 到我的服务器能走 http 协议吗?

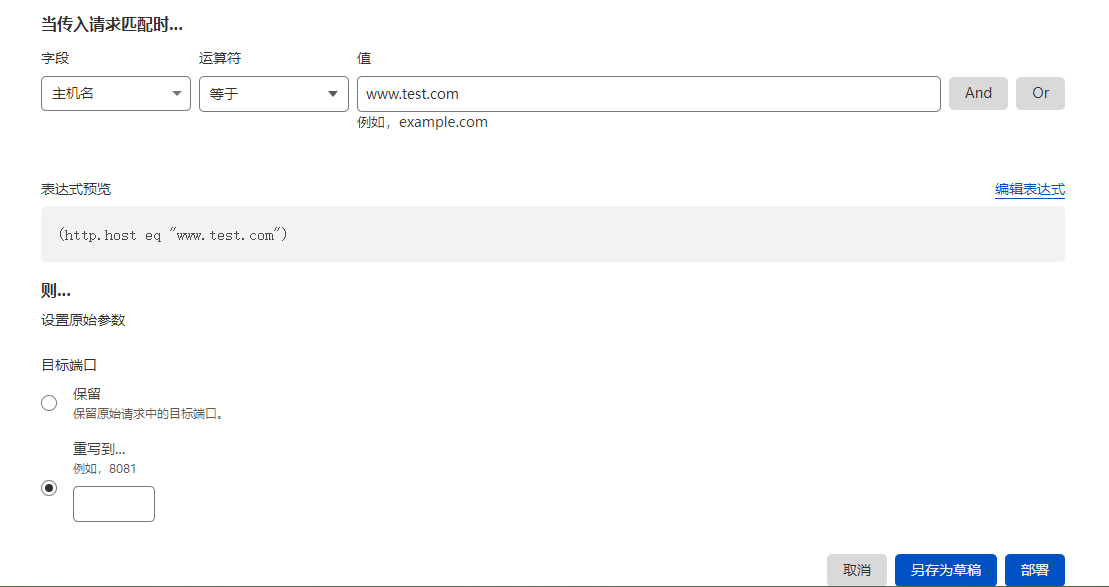

可以的。你用 80 端口或者其他端口,在 cloudflre 规则 –Origin Rules– 指定端口就行了。

用 80 的话,需要在 cloudflare–SSL/TLS– 概述中您的 SSL/TLS 加密模式改为 灵活。

或者在 cloudflare– 规则 – 页面规则 创建一个指定 url 的 ssl 为灵活。

184682563 发表于 2022-11-27 14:07

估计之前 443 TLS 很稳没什么人套 CF 了,现在大家又重新拾起来了

我觉得如果不套 cdn,就上真的 https。用 nginx 前置解 tls。v2ray 解 tls 有点不伦不类。vmess 已经很强了,根本解不开,再加一层 tls 也没啥意思。相反用 https 把 vmess 隐藏起来更重要。端口用 80 或者 443 就能套

五岁抬头 发表于 2022-11-27 14:10

可以的。你用 80 端口或者其他端口,在 cloudflre 规则 –Origin Rules– 指定端口就行了。

十分感谢!又解答了我另外一个问题。看来网上套 cdn 的方案大部分都是人云亦云,根本不懂原理。一键脚本,自己优选 ip 就好了

yem 发表于 2022-11-27 14:13

一键脚本,自己优选 ip 就好了

用一键是方便,但是不会有长进。远离一键,自己敲命令才是王道

五岁抬头 发表于 2022-11-27 14:10

可以的。你用 80 端口或者其他端口,在 cloudflre 规则 –Origin Rules– 指定端口就行了。

而且你这个指定端口,把我的 nat 转发也省了。不然我还得去 nat 后来去做域名转发。

lovecan 发表于 2022-11-27 14:03

怎么说呢。感觉咱们理解不一样。我的理解 https 才是为了伪装 + 加密。ws 只是为了兼容 nginx/cdn。

vmess+ngin …

tls 本质上就是加密啊,你要是说是伪装也可以的,一层 tls 加密就可以了

另外 cf 开启 full 的情况下,已经帮我们进行了 tls 的加密

nginx 反代或者说 xray 的回落能让使用的域名看起来更像正常的网站

这个 UP 的系列教程是我觉得目前唯一讲的还不错的

Amanda 发表于 2022-11-27 14:42

tls 本质上就是加密啊,你要是说是伪装也可以的,一层 tls 加密就可以了

另外 cf 开启 full 的情况下,已经帮我 …

tls 的本质是加密。但是从安全角度 vmess 的加密已经足够了。套 tls,尤其是套 https 的根本目的还是隐藏 + 加密,其实更多的还是隐藏。把 vmess 的密文隐藏在真正的 https 流量里。

你发的那个视频讲的不错,不过传输层之下的东西用处不大。我的配置是以前是 vless-ws<->nginx-ssl<->cf

现在的配置是 trojan-ws<->nginx-ssl<->cf

把 vless 换成 trojan 是因为 v2fly 说 vless 已经被弃用, 推荐使用 trojan, 当初选择 vless 也是因为 v2 到 nginx 不需要重复加密, 刚好 vless 本身是不加密的, 现在的 trojan 协议也是, 本质上只是个 websocket, 不像 vmess 这些还会加一层密, 多此一举.

然后 nginx 就负责 ssl 加密和伪装, 我的 ssl 是配置在 nginx 上的, 然后也模仿了正常网站, 只有特殊路径才会转发到 v2 那边去处理, 这样看起来就和正常网站一模一样了, 安全性更高. 现在只有分享给朋友的服务器是套了 cf 的, 我自己用的还是直连的.

之前 10 月份大封杀的时候, 我几台服务器, 只有分享给朋友们用的服务器被封过一次 443 端口, 我自己单独用的那些服务器, 没有一台被封的, 而且差不多 2 年时间我都是用的这个配置, 之前好几次大封锁, 我这边也从来没被封过. 然后我的配置也都是手动配置的, 你要是需要的话可以联系我 tg, 我发给你看. 以前用 xray 的回落功能时,把 xray 做过前置,按你的想法,主机内部不通过 nginx 直接用 v2ray 做监听应该也能行得通

roxsky 发表于 2022-11-27 15:09

然后我的配置也都是手动配置的, 你要是需要的话可以联系我 tg, 我发给你看.

已经搞定了。多谢

蜗牛也是牛 发表于 2022-11-27 15:23

以前用 xray 的回落功能时,把 xray 做过前置,按你的想法,主机内部不通过 nginx 直接用 v2ray 做监听应该也能行得 …

是的。我把 nginx 和 ssl 都干掉了。用 Nginx 可以很方便的配置网站,可以自建(上网代理机顺便建个博客岂不美哉)也可以反代,但原版 v2 在这方面有所欠缺

较新的 xray 和 trojan 已经可以很方便得设置 fallback,如果只是纯上网代理不建站,用不用 nginx 都无所谓

其实就算用了 nginx,对性能的损耗也是微乎其微

roxsky 发表于 2022-11-27 15:00

我的配置是以前是 vless-wsnginx-sslcf

现在的配置是 trojan-wsnginx-sslcf

你的客户端到 cf 走 cf 的 ssl 吗?走的话感觉 cf 到 nginx 没必要再走 ssl 了。因为 cf 已经再境外了。

vmess 的加密就是为了过墙,如果已经过墙(cf<->trojan/vmess 服务器),确实没必要再加密了,其实连 ssl 都不用。

lovecan 发表于 2022-11-27 15:34

你的客户端到 cf 走 cf 的 ssl 吗?走的话感觉 cf 到 nginx 没必要再走 ssl 了。因为 cf 已经再境外了。

vmess 的加密就 …

不走啊,ssl 是我自己申请的, 我记得 cf 后台我设置的严格, 就是使用我 nginx 本身的 ssl

是的, 加密都是为了过墙, 所以只需要一次就行了, 我是嫌 cf 太慢了, 所以就没用 cf 的, 直接 nginx 加上 ssl 过墙, 整个流程中就这一个加密的.

skywing 发表于 2022-11-27 15:33

用 Nginx 可以很方便的配置网站,可以自建(上网代理机顺便建个博客岂不美哉)也可以反代,但原版 v2 在这方面 …

我的 nat 就 256 内存,我懒得再弄 nginx 和证书了。加上 ip 被墙,我要套 cf,所以就想把 nginx 干掉。

我其他的机器上是有站的,所以只能让 nginx fallback 到 v2,没办法像 xray 和 trojan fallbakc 到 nginx。

帖子里其他人已经给出了解决方案,不用 nginx,cf 走 ws 直接跟 v2 对接。

roxsky 发表于 2022-11-27 15:36

不走啊,ssl 是我自己申请的, 我记得 cf 后台我设置的严格, 就是使用我 nginx 本身的 ssl

是的, 加密都是为了过墙, …

我自己的 aws 就没套 cf,用的 vmess+https 的方案,nginx 的 ssl。我有个问题,你不套 cf,内层又不加密,整个方案不就跟 https 代理一样了么?你的 trojan 在终端有啥作用吗?

五岁抬头 发表于 2022-11-27 14:10

可以的。你用 80 端口或者其他端口,在 cloudflre 规则 –Origin Rules– 指定端口就行了。

请教下,看你发的 cf 自定义规则上可以重写到某些端口,那如果重写到一些非常见端口,cf 只支持特定端口的回源会怎么处理?还是重写端口后,不能套 cf 加速了?你可以到油管搜索一下不良林, 他的比较通俗易懂

/@bulianglin

lovecan 发表于 2022-11-27 15:43

我自己的 aws 就没套 cf,用的 vmess+https 的方案,nginx 的 ssl。我有个问题,你不套 cf,内层又不加密,整个方 …

对啊, 本质就是个 https+websocket 代理啊,v2 的 trojan 协议本质上也只是个 websocket 代理而已,nginx 和 Trojan 这个 websocket 不需要加密啊, 都是在服务器本机上进行通讯的, 加密就浪费了.ngxin 到墙内这段才加密的, 经过 nginx 的 ssl 加密. 我用 trojan 的原因也是官方没有单独的 websocket 协议, 而 trojan 就是 websocket 协议加上 ssl, 所以我就用了 trojan 了, 只用到了 trojan 里的 websocket

我之前用 xray 的 xtsl 的 fallback 曾经封过好几次 443 端口. 那时候我想的是 xray 前置会不会有问题可能导致识别? 所以就尝试 nginx 前置, 因为这样的话所有的数据都是 ngxin 加密和处理的, 通信是没有任何其他的特征, 完美符合 nginx 的特征.

用起来个人感觉确实稳定很多, 而且也没有那些花里胡哨的东西.

roxsky 发表于 2022-11-27 16:07

对啊, 本质就是个 https+websocket 代理啊,v2 的 trojan 协议本质上也只是个 websocket 代理而已,nginx 和 Trojan 这 …

nginx 前置肯定是比较安全,地地道道的 https 流量。

我知道 nginx 和 Trojan 通讯不需要加密。我的意思是,https 过墙会不会比 vmess+https 过墙更难识别?我单纯是为了更保险一点,加了 vmesshttps://www.moe.ms/archives/6/cf 的前置代理和 nginx 的前置代理概念不一样。nginx 主要是用来给不同服务分流,比如富强 + 网站 + 其他乱七八糟的服务都讨论啥呢

一堆扶墙工具搞各种复杂的加密混淆是为了对抗高墙的识别

你既然都套 cdn 了, 就摆明了抱 cdn 厂商的大腿躺平了, 还怕识别吗

直接用最基础的 vmess 协议就行, 反正访问内容肯定是加密的, 高墙虽然也知道你在访问, 但它不可能像封你小鸡一样彻底封死 cdn

irony 发表于 2022-11-27 16:57

都讨论啥呢

一堆扶墙工具搞各种复杂的加密混淆是为了对抗高墙的识别

你既然都套 cdn 了, 就摆明了抱 cdn 厂商的 …

不封你 ip 不代表不可以给你丢包啊。

lovecan 发表于 2022-11-27 17:03

不封你 ip 不代表不可以给你丢包啊。

应该不至于吧, 看你是哪家运营商了, 可以不用 cf, 用 cft 和 gcore, 我这边没发现有任何问题

irony 发表于 2022-11-27 17:06

应该不至于吧, 看你是哪家运营商了, 可以不用 cf, 用 cft 和 gcore, 我这边没发现有任何问题 …

我觉得这是必然吧。你可以找个机器试试,关闭 cf 的 tls,协议改成支持 ws 的弱鸡 HTTP 协议。

这样你的客户端和 cf 服务器通讯就是每有任何保护的可识别协议。我觉得 cf 的服务器 ip 肯定不会被封,但是这个传送会被阻断。

我们讨论的就是后半程 tls 和 nginx 怎么去掉。前半程肯定要强加密,抱谁大腿也没用。

cft 是啥?gcore 也有免费 cdn 吗?服务端一键, 协议选 WS—cf 网站点亮小云朵 — 客户端里地址改成 CF 的优选 IP 即可, 不知道优选 IP 你就填个套了 CF 访问还挺快的网站域名.

lovecan 发表于 2022-11-27 16:45

nginx 前置肯定是比较安全,地地道道的 https 流量。

我知道 nginx 和 Trojan 通讯不需要加密。我的意思是,htt …

我个人感觉是没必要加上 vmess, 因为有了 https 加密, 等于在网络中传输的都是 https 流量.

vmess 等于是先加密了一次, 然后发送给 nginx 用 https 再加密一次, 等于多加密了一步

过墙靠的是 https, 只要是 https 就足够安全了,vmess 本身是有特征了, 所以如果 https 被解密了, 里面的 vmess 照样也无所遁形, 综合了这些想法, 我还是选直接不加密的 websocket.